Novi alat za prikupljanje akreditiva zasnovan na Pithon-u pod nazivom Legion se plasira na Telegramu kao način da akteri pretnji provale u različite onlajn usluge radi dalje eksploatacije.

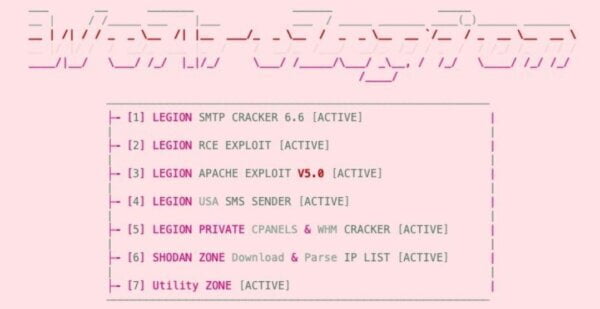

Legion, prema Cado Labs-u, uključuje module za nabrajanje ranjivih SMTP servera, sprovođenje napada na daljinsko izvršavanje koda (RCE), iskorišćavanje nezakrpljenih verzija Apache-a i brute-force cPanel i WebHost Manager (WHM) naloge.

Navodi se da zlonamerni softver ima sličnosti sa drugom porodicom zlonamernog softvera pod nazivom AndroxGh0st koju je prvi put dokumentovao provajder usluga bezbednosti u oblaku Lacework u decembru 2022.

Kompanija za sajber bezbednost SentinelOne, u analizi objavljenoj krajem prošlog meseca, otkrila je da je AndroxGh0st deo sveobuhvatnog skupa alata pod nazivom AlienFox koji se nudi da preti akterima da ukradu API ključeve i tajne iz usluga u cloud-u.

„Čini se da je Legion deo nove generacije alata za prikupljanje akreditiva/spam-a fokusiranih na cloud-u“, rekao je istraživač bezbednosti Met Mur za The Hacker News.

Programeri ovih alata često kradu jedni drugima kod, što otežava pronalaženje određene grupe.

Pored korišćenja Telegrama kao tačke za eksfiltraciju podataka, Legion je dizajniran da iskorišćava veb servere koji koriste sisteme za upravljanje sadržajem (CMS), PHP ili PHP-bazirane okvire kao što je Laravel.

„Može da preuzme akreditive za širok spektar veb usluga, kao što su provajderi e-pošte, dobavljači usluga u cloud-u, sistemi za upravljanje serverima, baze podataka i platforme za plaćanje kao što su Stripe i PayPal“, rekao je Cado Labs.

Neke od drugih ciljanih usluga uključuju SendGrid, Twilio, Nexmo, AWS, Mailgun, Plivo, ClickSend, Mandrill, Mailjet, MessageBird, Vonage, Exotel, OneSignal, Clickatell i TokBox.

Primarni cilj zlonamernog softvera je da omogući akterima pretnji da otmu usluge i naoružaju infrastrukturu za naknadne napade, uključujući masovnu neželjenu poštu i oportunističke fišing kampanje.

Kompanija za sajber bezbednost saopštila je da je takođe otkrila YouTube kanal koji sadrži video zapise o tome kako se koristi Legion, sugerišući da je „alatka široko rasprostranjena i da se verovatno plaća zlonamerni softver“.

Pročitajte još:

- Eksplozija dimne bombe prekinula izlaganje japanskog premijera (VIDEO)

- Južna Koreja plaća mladima 500 dolara mesečno da izađu među ljude

- Kanada: Podržana zabrana kućnog uzgoja kanabisa

Štaviše, Legion preuzima AVS akreditive sa nesigurnih ili pogrešno konfigurisanih veb servera i isporučuje SMS neželjene poruke korisnicima mobilnih mreža u SAD kao što su AT&T, Sprint, T-Mobile, Verizon i Virgin.

„Da bi to uradio, zlonamerni softver preuzima pozivni broj za državu SAD koju korisnik odabere sa veb lokacije www.randomphonenumbers.com“, rekao je Mur.

Rudimentarna funkcija generatora brojeva se zatim koristi za pravljenje liste telefonskih brojeva za ciljanje.

Još jedan značajan aspekt Legion-a je njegova sposobnost da iskoristi dobro poznate ranjivosti PHP-a za uporan daljinski pristup ili da izvršava zlonamerni kod.

Poreklo aktera pretnji koji stoji iza alatke, koji se na Telegramu naziva pseudonimom „forzatools“, ostaje nepoznato, iako prisustvo komentara na indonežanskom jeziku u izvornom kodu ukazuje na to da je programer možda Indonežanin ili da ima sedište u toj zemlji.

Istraživač bezbednosti SentinelOne Aleks Delamot rekao je za The Hacker News da najnovije otkriće „ističe neke nove funkcionalnosti“ koje ranije nisu primećene u uzorcima AlienFox-a i da su ta dva dela malvera dva različita skupa alata.

Postoji mnogo preklapanja funkcija, ali se alati razvijaju nezavisno i implementacija varira – objasnio je Delamot.

„Verujem da akteri praktikuju sopstveni oblik poslovne inteligencije, posmatraju funkcije koje su razvili drugi skupovi alata i implementiraju slične funkcije u sopstvene alate.“

„Pošto se ovaj zlonamerni softver u velikoj meri oslanja na pogrešne konfiguracije u tehnologijama veb servera i okvirima kao što je Laravel, preporučuje se da korisnici ovih tehnologija pregledaju svoje postojeće bezbednosne procese i osiguraju da su tajne na odgovarajući način uskladištene“, rekao je Mur.

Pratite Portal Dnevni Puls na Telegram-u, Fejsbuku, Tviteru, Gab-u i Viberu!

Dnevni Puls/TheHackerNews